阿森纳再战朴茨茅斯,2020年足总杯夺冠回忆

首页 > 阿森纳再战朴茨茅斯,2020年足总杯夺冠回忆 足总杯第三轮的抽签结果已揭晓,阿森纳将客场挑战目

卡勒姆·兰:朴茨茅斯逆转布莱克本是主场复苏起点,全力摆脱英冠垫底

首页 > 卡勒姆·兰:朴茨茅斯逆转布莱克本是主场复苏起点,全力摆脱英冠垫底 在英冠联赛的保级关键战中,朴

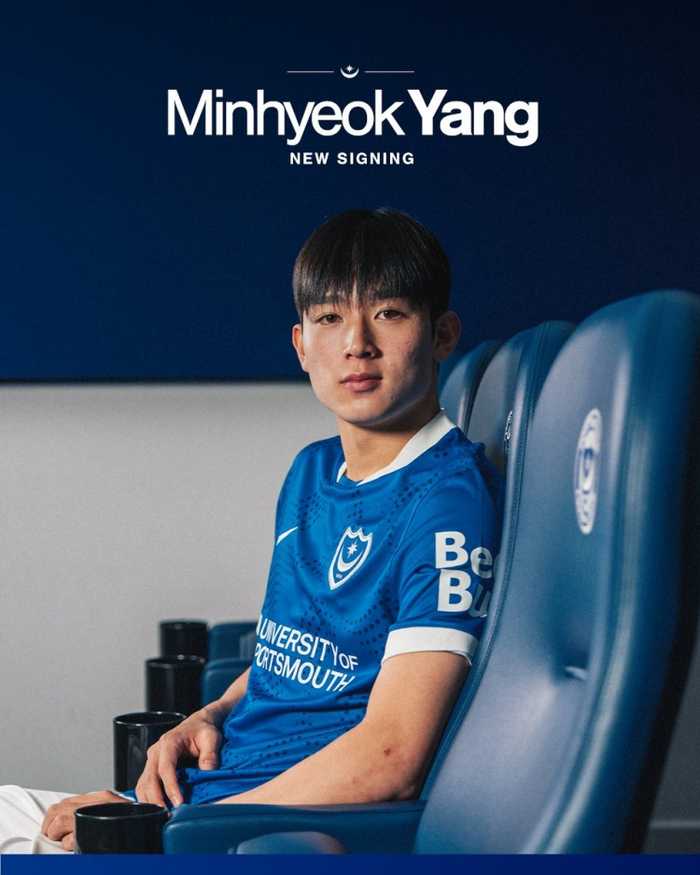

朴茨茅斯逆转布莱克本仍需补强:一月转会窗成保级关键

首页 > 朴茨茅斯逆转布莱克本仍需补强:一月转会窗成保级关键 在英冠保级区的关键对决中,朴茨茅斯主场2-

朴茨茅斯 1-1 战平德比郡:穆辛奥解析平局背后,球队韧性与遗憾并存

首页 > 朴茨茅斯 1-1 战平德比郡:穆辛奥解析平局背后,球队韧性与遗憾并存 在一场充满德比张力的英